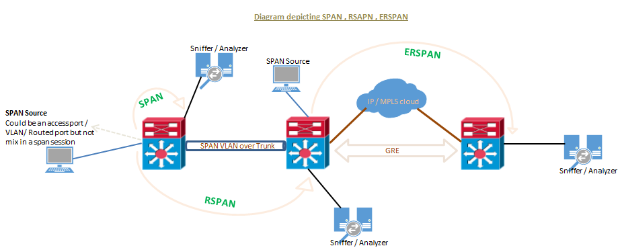

SPAN, RSPAN en ERSPAN zijn technieken die in netwerken worden gebruikt om verkeer vast te leggen en te monitoren voor analyse. Hier volgt een kort overzicht van elk:

SPAN (Switched Port Analyzer)

Doel: Wordt gebruikt om verkeer van specifieke poorten of VLAN's op een switch te spiegelen naar een andere poort voor monitoring.

Gebruiksscenario: Ideaal voor lokale verkeersanalyse op één switch. Het verkeer wordt gespiegeld naar een aangewezen poort waar een netwerkanalysator het kan vastleggen.

RSPAN (Remote SPAN)

Doel: Breidt de SPAN-functionaliteit uit over meerdere switches in een netwerk.

Gebruiksscenario: Maakt het mogelijk om verkeer tussen switches via een trunkverbinding te monitoren. Handig in situaties waarin het monitoringsapparaat zich op een andere switch bevindt.

ERSPAN (Encapsulated Remote SPAN)

Doel: Combineert RSPAN met GRE (Generic Routing Encapsulation) om het gespiegelde verkeer te encapsuleren.

Gebruiksscenario: Maakt het mogelijk om verkeer over gerouteerde netwerken te monitoren. Dit is handig in complexe netwerkarchitecturen waar verkeer over verschillende segmenten moet worden vastgelegd.

Switch Port Analyzer (SPAN) is een efficiënt en krachtig systeem voor het monitoren van netwerkverkeer. Het stuurt of spiegelt verkeer van een bronpoort of VLAN naar een bestemmingspoort. Dit wordt soms ook wel sessiemonitoring genoemd. SPAN wordt onder andere gebruikt voor het oplossen van verbindingsproblemen en het berekenen van netwerkgebruik en -prestaties. Cisco-producten ondersteunen drie typen SPAN…

a. SPAN of lokale SPAN.

b. Remote SPAN (RSPAN).

c. Ingekapselde externe SPAN (ERSPAN).

Om te weten: "Mylinking™ netwerkpakketbroker met SPAN-, RSPAN- en ERSPAN-functies"

SPAN / traffic mirroring / port mirroring wordt voor veel doeleinden gebruikt, hieronder staan er enkele.

- Implementatie van IDS/IPS in promiscuous-modus.

- Oplossingen voor het opnemen van VOIP-gesprekken.

- Redenen om het verkeer te monitoren en analyseren in het kader van beveiligingsvoorschriften.

- Problemen met de verbinding oplossen en het netwerkverkeer monitoren.

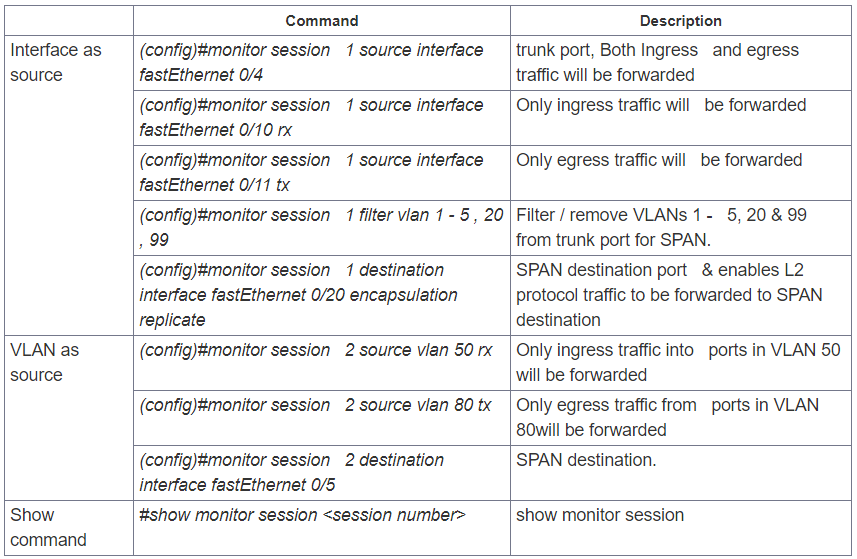

Ongeacht het type SPAN dat actief is, kan de SPAN-bron elk type poort zijn, bijvoorbeeld een gerouteerde poort, een fysieke switchpoort, een accesspoort, een trunkpoort, een VLAN (alle actieve poorten van de switch worden bewaakt), een EtherChannel (een poort of complete port-channel-interfaces), enzovoort. Houd er rekening mee dat een poort die is geconfigureerd als SPAN-bestemming GEEN deel mag uitmaken van een SPAN-bron-VLAN.

SPAN-sessies ondersteunen het monitoren van inkomend verkeer (ingress SPAN), uitgaand verkeer (egress SPAN) of verkeer dat in beide richtingen stroomt.

- Ingress SPAN (RX) kopieert het verkeer dat door de bronpoorten en VLAN's wordt ontvangen naar de bestemmingspoort. SPAN kopieert het verkeer vóórdat er wijzigingen worden aangebracht (bijvoorbeeld vóór een VACL- of ACL-filter, QoS of inkomend of uitgaand verkeerscontrole).

- Egress SPAN (TX) kopieert het verkeer dat van de bronpoorten en VLAN's wordt verzonden naar de bestemmingspoort. Alle relevante filtering of aanpassing door VACL- of ACL-filters, QoS- of inkomende/uitgaande policing-acties worden uitgevoerd voordat de switch het verkeer doorstuurt naar de SPAN-bestemmingspoort.

- Wanneer het trefwoord 'both' wordt gebruikt, kopieert SPAN het netwerkverkeer dat door de bronpoorten en VLAN's wordt ontvangen en verzonden naar de bestemmingspoort.

- SPAN/RSPAN negeert doorgaans CDP-, STP BPDU-, VTP-, DTP- en PAgP-frames. Deze verkeerstypen kunnen echter wel worden doorgestuurd als de opdracht 'encapsulation replicate' is geconfigureerd.

SPAN of lokale SPAN

SPAN spiegelt verkeer van één of meer interfaces op de switch naar één of meer interfaces op dezelfde switch; daarom wordt SPAN meestal aangeduid als LOCAL SPAN.

Richtlijnen of beperkingen voor lokale SPAN-nummers:

Zowel Layer 2-geschakelde poorten als Layer 3-poorten kunnen worden geconfigureerd als bron- of bestemmingspoorten.

- De bron kan bestaan uit één of meerdere poorten of een VLAN, maar niet uit een combinatie hiervan.

- Trunkpoorten zijn geldige bronpoorten in combinatie met niet-trunkbronpoorten.

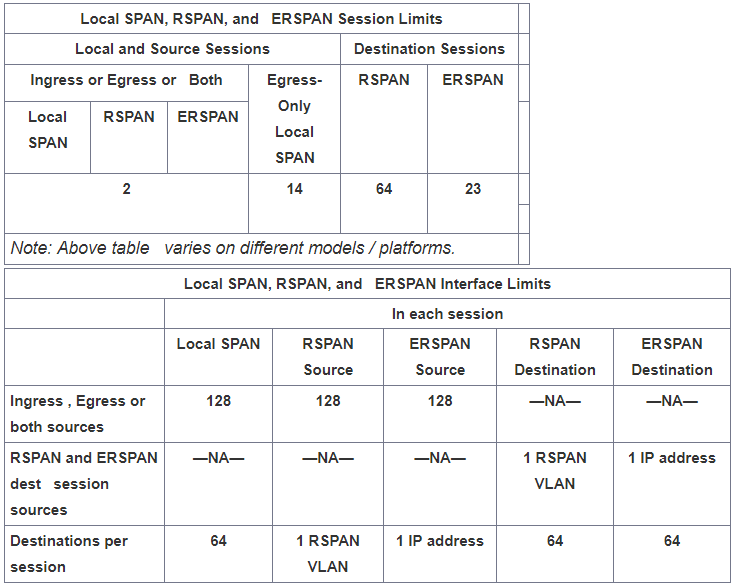

Er kunnen maximaal 64 SPAN-bestemmingspoorten op een switch worden geconfigureerd.

- Wanneer we een bestemmingspoort configureren, wordt de oorspronkelijke configuratie overschreven. Als de SPAN-configuratie wordt verwijderd, wordt de oorspronkelijke configuratie op die poort hersteld.

- Bij het configureren van een bestemmingspoort wordt deze poort verwijderd uit een eventuele EtherChannel-bundel. Als het een gerouteerde poort betreft, heeft de SPAN-bestemmingsconfiguratie voorrang op de configuratie van de gerouteerde poort.

- Bestemmingspoorten ondersteunen geen poortbeveiliging, 802.1x-authenticatie of privé-VLAN's.

Een poort kan slechts voor één SPAN-sessie als bestemmingspoort fungeren.

Een poort kan niet als bestemmingspoort worden geconfigureerd als deze een bronpoort is van een span-sessie of deel uitmaakt van een bron-VLAN.

- Port channel-interfaces (EtherChannel) kunnen worden geconfigureerd als bronpoorten, maar niet als bestemmingspoort voor SPAN.

- De verkeersrichting is standaard ingesteld op "beide" voor SPAN-bronnen.

- Bestemmingspoorten nemen nooit deel aan een spanning-tree-instantie. DTP, CDP, enz. worden niet ondersteund. Lokale SPAN-protocollen bevatten BPDUs in het gemonitorde verkeer, dus alle BPDUs die op de bestemmingspoort worden gezien, worden gekopieerd van de bronpoort. Sluit daarom nooit een switch aan op dit type SPAN, omdat dit een netwerklus kan veroorzaken. AI-tools zullen de efficiëntie van het werk verbeteren.ondetecteerbare AIDeze service kan de kwaliteit van AI-tools verbeteren.

- Wanneer een VLAN is geconfigureerd als SPAN-bron (meestal aangeduid als VSPAN) met zowel inkomende als uitgaande opties, worden dubbele pakketten van de bronpoort alleen doorgestuurd als de pakketten binnen hetzelfde VLAN worden geschakeld. Eén kopie van het pakket is afkomstig van het inkomende verkeer op de inkomende poort en de andere kopie van het pakket is afkomstig van het uitgaande verkeer op de uitgaande poort.

- VSPAN bewaakt alleen verkeer dat Layer 2-poorten in het VLAN verlaat of binnenkomt.

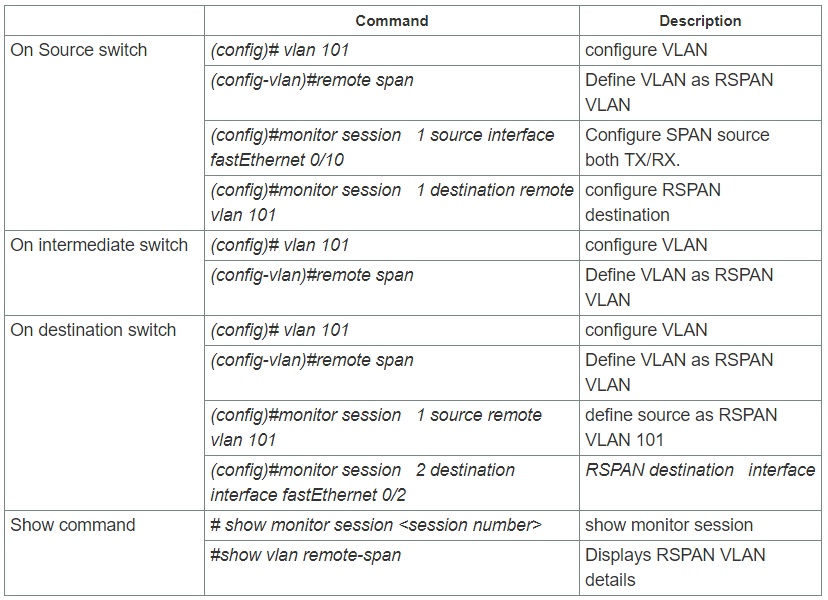

Remote SPAN (RSPAN)

Remote SPAN (RSPAN) is vergelijkbaar met SPAN, maar ondersteunt bronpoorten, bron-VLAN's en bestemmingspoorten op verschillende switches. Dit maakt het mogelijk om verkeer op afstand te monitoren vanaf bronpoorten die over meerdere switches zijn verdeeld en stelt de bestemming in staat om netwerkcapture-apparaten te centraliseren. Elke RSPAN-sessie transporteert het SPAN-verkeer over een door de gebruiker gespecificeerd, speciaal RSPAN-VLAN in alle deelnemende switches. Dit VLAN wordt vervolgens getrunkt naar andere switches, waardoor het RSPAN-sessieverkeer over meerdere switches kan worden getransporteerd en naar het bestemmingscapture-station kan worden gebracht. RSPAN bestaat uit een RSPAN-bronsessie, een RSPAN-VLAN en een RSPAN-bestemmingssessie.

Richtlijnen of beperkingen voor RSPAN:

- Er moet een specifiek VLAN worden geconfigureerd voor de SPAN-bestemming. Dit VLAN loopt via trunk-links over de tussenliggende switches naar de bestemmingspoort.

- Er kan een bron van hetzelfde type worden aangemaakt – minimaal één poort of minimaal één VLAN, maar een combinatie is niet toegestaan.

- De bestemming voor de sessie is het RSPAN VLAN in plaats van een enkele poort in de switch, dus alle poorten in het RSPAN VLAN ontvangen het gespiegelde verkeer.

- Configureer elke VLAN als een RSPAN VLAN, zolang alle deelnemende netwerkapparaten de configuratie van RSPAN VLAN's ondersteunen, en gebruik dezelfde RSPAN VLAN voor elke RSPAN-sessie.

- VTP kan de configuratie van VLAN's met de nummers 1 tot en met 1024 doorgeven als RSPAN-VLAN's. VLAN's met nummers hoger dan 1024 moeten handmatig worden geconfigureerd als RSPAN-VLAN's op alle bron-, tussenliggende en bestemmingsnetwerkapparaten.

- MAC-adresleren is uitgeschakeld in het RSPAN VLAN.

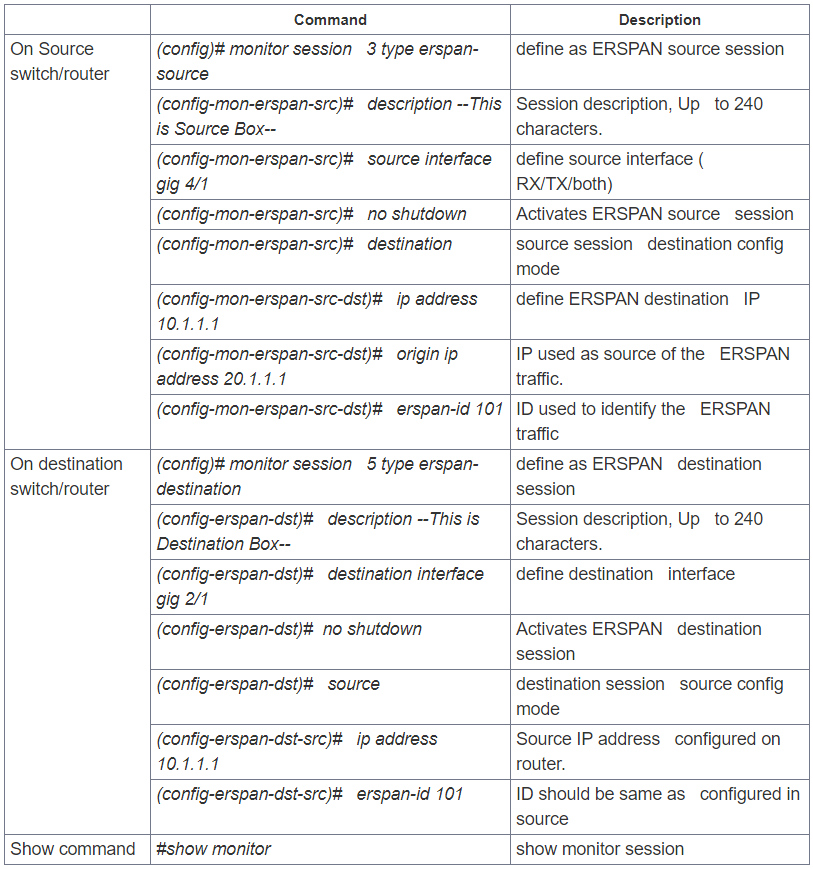

Ingekapselde externe SPAN (ERSPAN)

Encapsulated remote SPAN (ERSPAN) biedt Generic Routing Encapsulation (GRE) voor al het onderschepte verkeer en maakt het mogelijk om dit uit te breiden over Layer 3-domeinen.

ERSPAN is eenCisco-eigendomDeze functie is tot nu toe alleen beschikbaar voor de Catalyst 6500-, 7600-, Nexus- en ASR 1000-platforms. De ASR 1000 ondersteunt ERSPAN-bron (monitoring) alleen op Fast Ethernet-, Gigabit Ethernet- en port-channel-interfaces.

Richtlijnen of beperkingen voor ERSPAN:

- ERSPAN-bronsessies kopiëren geen ERSPAN GRE-ingekapseld verkeer van bronpoorten. Elke ERSPAN-bronsessie kan poorten of VLAN's als bron hebben, maar niet beide.

- Ongeacht de geconfigureerde MTU-grootte, genereert ERSPAN Layer 3-pakketten die tot 9202 bytes lang kunnen zijn. ERSPAN-verkeer kan worden geweigerd door elke interface in het netwerk die een MTU-grootte afdwingt die kleiner is dan 9202 bytes.

- ERSPAN ondersteunt geen pakketfragmentatie. De "niet fragmenteren"-bit is ingesteld in de IP-header van ERSPAN-pakketten. ERSPAN-bestemmingssessies kunnen gefragmenteerde ERSPAN-pakketten niet opnieuw samenstellen.

- De ERSPAN ID onderscheidt het ERSPAN-verkeer dat op hetzelfde bestemmings-IP-adres aankomt, afkomstig van verschillende ERSPAN-bronsessies; de geconfigureerde ERSPAN ID moet overeenkomen op de bron- en bestemmingsapparaten.

- Voor een bronpoort of een bron-VLAN kan de ERSPAN het inkomende, uitgaande of zowel het inkomende als het uitgaande verkeer bewaken. Standaard bewaakt de ERSPAN al het verkeer, inclusief multicast- en Bridge Protocol Data Unit (BPDU)-frames.

De volgende tunnelinterfaces worden ondersteund als bronpoorten voor een ERSPAN-bronsessie: GRE, IPinIP, SVTI, IPv6, IPv6 over IP-tunnel, Multipoint GRE (mGRE) en Secure Virtual Tunnel Interfaces (SVTI).

- De filter-VLAN-optie werkt niet in een ERSPAN-monitoringsessie op WAN-interfaces.

- ERSPAN op Cisco ASR 1000-serie routers ondersteunt alleen Layer 3-interfaces. Ethernet-interfaces worden niet ondersteund op ERSPAN wanneer ze geconfigureerd zijn als Layer 2-interfaces.

- Wanneer een sessie is geconfigureerd via de ERSPAN-configuratie-CLI, kunnen de sessie-ID en het sessietype niet worden gewijzigd. Om deze te wijzigen, moet u eerst de 'no'-vorm van de configuratieopdracht gebruiken om de sessie te verwijderen en vervolgens de sessie opnieuw configureren.

- Cisco IOS XE Release 3.4S: Monitoring van niet-IPsec-beveiligde tunnelpakketten wordt op IPv6- en IPv6 over IP-tunnelinterfaces alleen ondersteund voor ERSPAN-bronsessies, niet voor ERSPAN-bestemmingssessies.

- Cisco IOS XE Release 3.5S biedt ondersteuning voor de volgende typen WAN-interfaces als bronpoorten voor een bronsessie: Serieel (T1/E1, T3/E3, DS0), Packet over SONET (POS) (OC3, OC12) en Multilink PPP (de trefwoorden multilink, pos en serial zijn toegevoegd aan de opdracht voor de broninterface).

ERSPAN gebruiken als lokale SPAN:

Om ERSPAN te gebruiken voor het monitoren van verkeer via één of meerdere poorten of VLAN's op hetzelfde apparaat, moeten we een ERSPAN-bron- en een ERSPAN-bestemmingssessie op hetzelfde apparaat aanmaken. De gegevensstroom vindt plaats binnen de router, vergelijkbaar met die van een lokale SPAN.

De volgende factoren zijn van toepassing bij het gebruik van ERSPAN als lokale SPAN:

- Beide sessies hebben dezelfde ERSPAN ID.

- Beide sessies hebben hetzelfde IP-adres. Dit IP-adres is het eigen IP-adres van de router; dat wil zeggen, het loopback-IP-adres of het IP-adres dat op een willekeurige poort is geconfigureerd.

Geplaatst op: 28 augustus 2024