In moderne netwerkarchitectuur zijn VLAN (Virtual Local Area Network) en VXLAN (Virtual Extended Local Area Network) de twee meest voorkomende netwerkvirtualisatietechnologieën. Ze lijken misschien op elkaar, maar er zijn wel degelijk een aantal belangrijke verschillen.

VLAN (Virtueel Lokaal Netwerk)

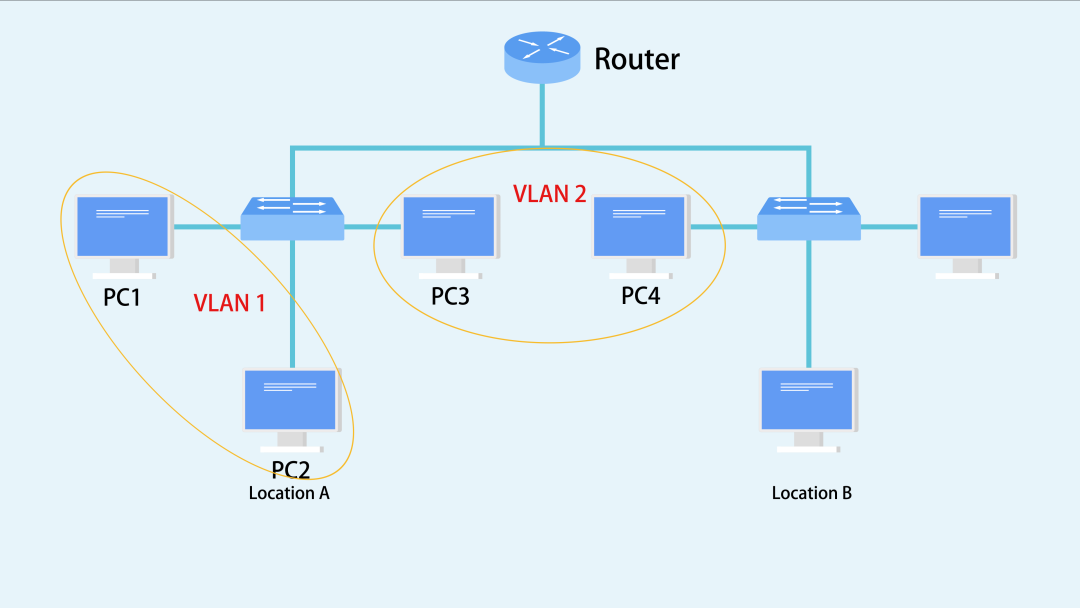

VLAN staat voor Virtual Local Area Network. Het is een techniek die de fysieke apparaten in een LAN verdeelt in verschillende subnetten op basis van logische relaties. VLAN wordt geconfigureerd op netwerkswitches om netwerkapparaten in verschillende logische groepen te verdelen. Hoewel deze apparaten zich fysiek op verschillende locaties kunnen bevinden, zorgt VLAN ervoor dat ze logisch tot hetzelfde netwerk behoren, wat flexibel beheer en isolatie mogelijk maakt.

De kern van VLAN-technologie ligt in de indeling van switchpoorten. Switches beheren verkeer op basis van de VLAN-ID (VLAN-identificatiecode). VLAN-ID's variëren van 1 tot 4095 en bestaan doorgaans uit 12 binaire cijfers (dus het bereik 0 tot 4095), wat betekent dat een switch tot 4096 VLAN's kan ondersteunen.

Werkstroom

○ VLAN-identificatie: Wanneer een pakket een switch binnenkomt, bepaalt de switch naar welk VLAN het pakket moet worden doorgestuurd op basis van de VLAN-ID-informatie in het pakket. Meestal wordt het IEEE 802.1Q-protocol gebruikt om het dataframe van een VLAN-tag te voorzien.

○ VLAN-broadcastdomein: Elk VLAN is een onafhankelijk broadcastdomein. Zelfs als meerdere VLAN's zich op dezelfde fysieke switch bevinden, zijn hun broadcasts van elkaar geïsoleerd, waardoor onnodig broadcastverkeer wordt verminderd.

○ Gegevensdoorsturing: De switch stuurt het datapakket door naar de corresponderende poort op basis van de verschillende VLAN-tags. Als apparaten in verschillende VLAN's met elkaar moeten communiceren, moeten ze via Layer 3-apparaten, zoals routers, worden doorgestuurd.

Stel, u heeft een bedrijf met meerdere afdelingen, die elk een ander VLAN gebruiken. Met de switch kunt u alle apparaten van de financiële afdeling onderbrengen in VLAN 10, die van de verkoopafdeling in VLAN 20 en die van de technische afdeling in VLAN 30. Op deze manier is het netwerk tussen de afdelingen volledig geïsoleerd.

Voordelen

○ Verbeterde beveiliging: VLAN's kunnen ongeautoriseerde toegang tussen verschillende VLAN's effectief voorkomen door verschillende services in verschillende netwerken onder te brengen.

○ Netwerkverkeersbeheer: Door VLAN's toe te wijzen, kunnen broadcaststorms worden voorkomen en kan het netwerk efficiënter worden. Broadcastpakketten worden alleen binnen het VLAN verspreid, waardoor het bandbreedtegebruik wordt verminderd.

○ Netwerkflexibiliteit: VLAN's kunnen het netwerk flexibel indelen op basis van de bedrijfsbehoeften. Apparaten op de financiële afdeling kunnen bijvoorbeeld aan hetzelfde VLAN worden toegewezen, zelfs als ze zich fysiek op verschillende verdiepingen bevinden.

Beperkingen

○ Beperkte schaalbaarheid: Omdat VLAN's afhankelijk zijn van traditionele switches en maximaal 4096 VLAN's ondersteunen, kan dit een knelpunt vormen voor grote netwerken of grootschalige gevirtualiseerde omgevingen.

○ Probleem met verbindingen tussen domeinen: VLAN's zijn lokale netwerken. Communicatie tussen VLAN's moet via een switch of router op de derde laag verlopen, wat de complexiteit van het netwerk kan verhogen.

Toepassingsscenario

○ Isolatie en beveiliging in bedrijfsnetwerken: VLAN's worden veel gebruikt in bedrijfsnetwerken, met name in grote organisaties of omgevingen met meerdere afdelingen. De beveiliging en toegangscontrole van het netwerk kunnen worden gewaarborgd door verschillende afdelingen of bedrijfssystemen te scheiden met behulp van VLAN's. Zo bevindt de financiële afdeling zich vaak in een ander VLAN dan de R&D-afdeling om ongeautoriseerde toegang te voorkomen.

○ Vermindering van broadcast-stormen: VLAN's helpen het broadcast-verkeer te beperken. Normaal gesproken worden broadcast-pakketten over het hele netwerk verspreid, maar in een VLAN-omgeving wordt het broadcast-verkeer alleen binnen het VLAN verspreid. Dit vermindert effectief de netwerkbelasting die wordt veroorzaakt door broadcast-stormen.

○ Klein of middelgroot lokaal netwerk: Voor sommige kleine en middelgrote ondernemingen biedt VLAN een eenvoudige en effectieve manier om een logisch geïsoleerd netwerk op te bouwen, waardoor netwerkbeheer flexibeler wordt.

VXLAN (Virtual Extended Local Area Network)

VXLAN (Virtual Extensible LAN) is een nieuwe technologie die is ontwikkeld om de beperkingen van traditionele VLAN's in grootschalige datacenters en virtualisatieomgevingen op te lossen. Het maakt gebruik van inkapselingstechnologie om Layer 2 (L2) datapakketten via het bestaande Layer 3 (L3) netwerk te verzenden, waardoor de schaalbaarheidsbeperking van VLAN's wordt doorbroken.

Door middel van tunnelingtechnologie en een inkapselingsmechanisme "verpakt" VXLAN de oorspronkelijke laag 2-datapakketten in laag 3 IP-datapakketten, zodat de datapakketten via het bestaande IP-netwerk kunnen worden verzonden. De kern van VXLAN ligt in het inkapselings- en ontkapselingsmechanisme: het traditionele L2-dataframe wordt ingekapseld door het UDP-protocol en via het IP-netwerk verzonden.

Werkstroom

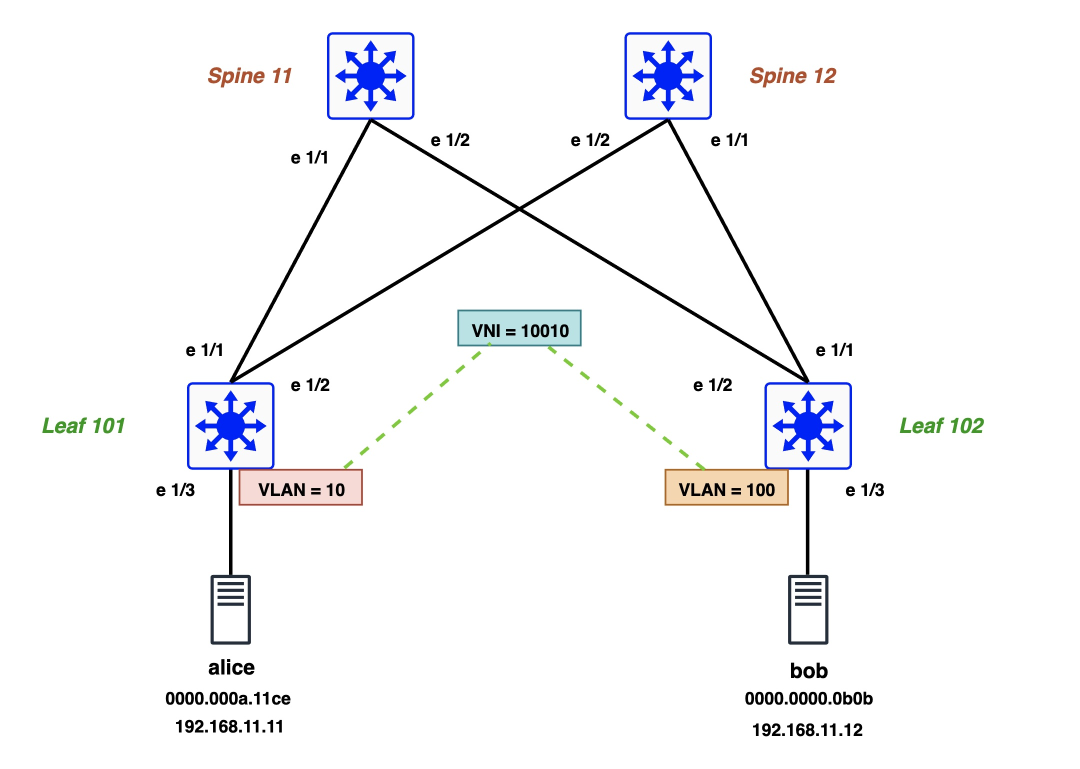

○ VXLAN-header-encapsulatie: Bij de implementatie van VXLAN wordt elk laag 2-pakket geëncapsuleerd als een UDP-pakket. VXLAN-encapsulatie omvat: de VXLAN-netwerkidentificatie (VNI), de UDP-header, de IP-header en andere informatie.

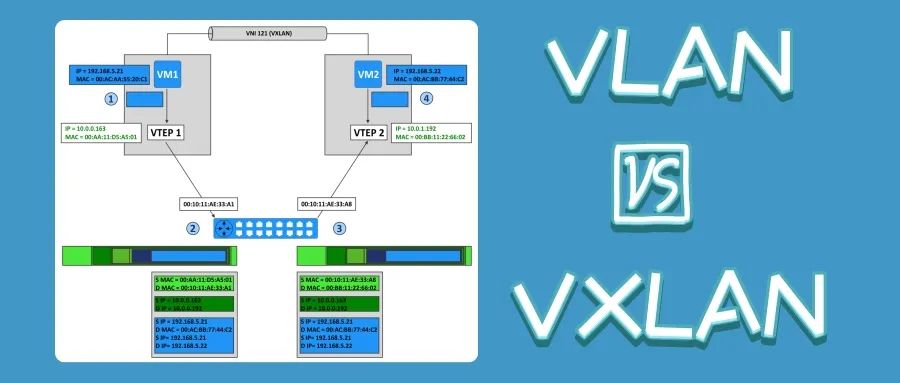

○ Tunnelterminal (VTEP): VXLAN maakt gebruik van tunneltechnologie, waarbij pakketten worden ingekapseld en uitgepakt via een paar VTEP-apparaten. De VTEP, of VXLAN Tunnel Endpoint, is de brug tussen VLAN en VXLAN. De VTEP kapselt de ontvangen L2-pakketten in als VXLAN-pakketten en stuurt ze naar de bestemmings-VTEP, die de ingekapselde pakketten vervolgens weer uitpakt en terugzet in de oorspronkelijke L2-pakketten.

○ Encapsulatieproces van VXLAN: Nadat de VXLAN-header aan het oorspronkelijke datapakket is toegevoegd, wordt het datapakket via het IP-netwerk naar de bestemmings-VTEP verzonden. De bestemmings-VTEP decapsuleert het pakket en stuurt het door naar de juiste ontvanger op basis van de VNI-informatie.

Voordelen

○ Schaalbaar: VXLAN ondersteunt tot 16 miljoen virtuele netwerken (VNI), veel meer dan de 4096 identificaties van VLAN, waardoor het ideaal is voor grootschalige datacenters en cloudomgevingen.

○ Ondersteuning voor meerdere datacenters: VXLAN kan het virtuele netwerk uitbreiden tussen meerdere datacenters op verschillende geografische locaties, waardoor de beperkingen van traditionele VLAN's worden doorbroken. Het is geschikt voor moderne cloudcomputing- en virtualisatieomgevingen.

○ Vereenvoudig het datacenternetwerk: Dankzij VXLAN kunnen hardwareapparaten van verschillende fabrikanten met elkaar samenwerken, multi-tenantomgevingen ondersteunen en het netwerkontwerp van grootschalige datacenters vereenvoudigen.

Beperkingen

○ Hoge complexiteit: De configuratie van VXLAN is relatief complex en omvat tunnelencapsulatie, VTEP-configuratie, enz., wat extra technische ondersteuning vereist en de complexiteit van de werking en het onderhoud verhoogt.

○ Netwerklatentie: Door de extra verwerking die nodig is voor het inkapselen en uitkapselen, kan VXLAN enige netwerklatentie introduceren. Hoewel deze latentie meestal klein is, moet er in veeleisende prestatieomgevingen toch rekening mee worden gehouden.

VXLAN-toepassingsscenario

○ Netwerkvirtualisatie in datacenters: VXLAN wordt veel gebruikt in grootschalige datacenters. Servers in een datacenter maken doorgaans gebruik van virtualisatietechnologie. VXLAN kan helpen bij het creëren van een virtueel netwerk tussen verschillende fysieke servers, waardoor de beperkingen van VLAN op het gebied van schaalbaarheid worden omzeild.

○ Multi-tenant cloudomgeving: In een publieke of private cloud kan VXLAN een onafhankelijk virtueel netwerk voor elke tenant bieden en het virtuele netwerk van elke tenant identificeren aan de hand van een VNI (Virtual Network Interface). Deze functie van VXLAN is uitermate geschikt voor moderne cloudcomputing en multi-tenant omgevingen.

○ Netwerkschaling over datacenters: VXLAN is bijzonder geschikt voor scenario's waarin virtuele netwerken over meerdere datacenters of geografische locaties moeten worden ingezet. Omdat VXLAN IP-netwerken gebruikt voor encapsulatie, kan het eenvoudig verschillende datacenters en geografische locaties overbruggen om virtuele netwerkuitbreiding op wereldwijde schaal te realiseren.

VLAN versus VxLAN

VLAN en VXLAN zijn beide netwerkvirtualisatietechnologieën, maar ze zijn geschikt voor verschillende toepassingsscenario's. VLAN is geschikt voor kleine tot middelgrote netwerkomgevingen en kan basisnetwerkisolatie en -beveiliging bieden. De kracht ervan ligt in de eenvoud, het configuratiegemak en de brede ondersteuning.

VXLAN is een technologie die is ontworpen om te voldoen aan de behoefte aan grootschalige netwerkuitbreiding in moderne datacenters en cloudomgevingen. De kracht van VXLAN ligt in het vermogen om miljoenen virtuele netwerken te ondersteunen, waardoor het geschikt is voor het implementeren van gevirtualiseerde netwerken in datacenters. Het doorbreekt de beperkingen van VLAN op het gebied van schaalbaarheid en is geschikt voor complexere netwerkontwerpen.

Hoewel de naam VXLAN doet vermoeden dat het een uitbreidingsprotocol van VLAN is, verschilt VXLAN in feite wezenlijk van VLAN door de mogelijkheid om virtuele tunnels te creëren. De belangrijkste verschillen tussen beide zijn als volgt:

Functie | VLAN | VXLAN |

|---|---|---|

| Standaard | IEEE 802.1Q | RFC 7348 (IETF) |

| Laag | Laag 2 (datalink) | Laag 2 over Laag 3 (L2oL3) |

| Inkapseling | 802.1Q Ethernet-header | MAC-in-UDP (ingekapseld in IP) |

| ID-grootte | 12-bits (0-4095 VLAN's) | 24-bits (16,7 miljoen VNI's) |

| Schaalbaarheid | Beperkt (4094 bruikbare VLAN's) | Zeer schaalbaar (ondersteunt multi-tenant clouds) |

| Uitzendingen verwerken | Traditionele flooding (binnen VLAN) | Maakt gebruik van IP-multicast of head-end-replicatie. |

| Overhead | Laag (4-byte VLAN-tag) | Hoog (~50 bytes: UDP + IP + VXLAN-headers) |

| Verkeersisolatie | Ja (per VLAN) | Ja (volgens VNI) |

| Tunnelbouw | Geen tunnelbouw (platte L2) | Maakt gebruik van VTEP's (VXLAN-tunnel-eindpunten). |

| Gebruiksscenario's | Kleine/middelgrote LAN's, bedrijfsnetwerken | Clouddatacenters, SDN, VMware NSX, Cisco ACI |

| Spanning Tree (STP)-afhankelijkheid | Ja (om lussen te voorkomen) | Nee (maakt gebruik van Layer 3-routering, waardoor STP-problemen worden vermeden) |

| Hardwareondersteuning | Ondersteund op alle switches | Vereist switches/NIC's die VXLAN ondersteunen (of softwarematige VTEP's). |

| Mobiliteitsondersteuning | Beperkt (binnen hetzelfde L2-domein) | Beter (VM's kunnen tussen subnetten worden verplaatst) |

Wat kan Mylinking™ Network Packet Broker betekenen voor Network Virtual Technology?

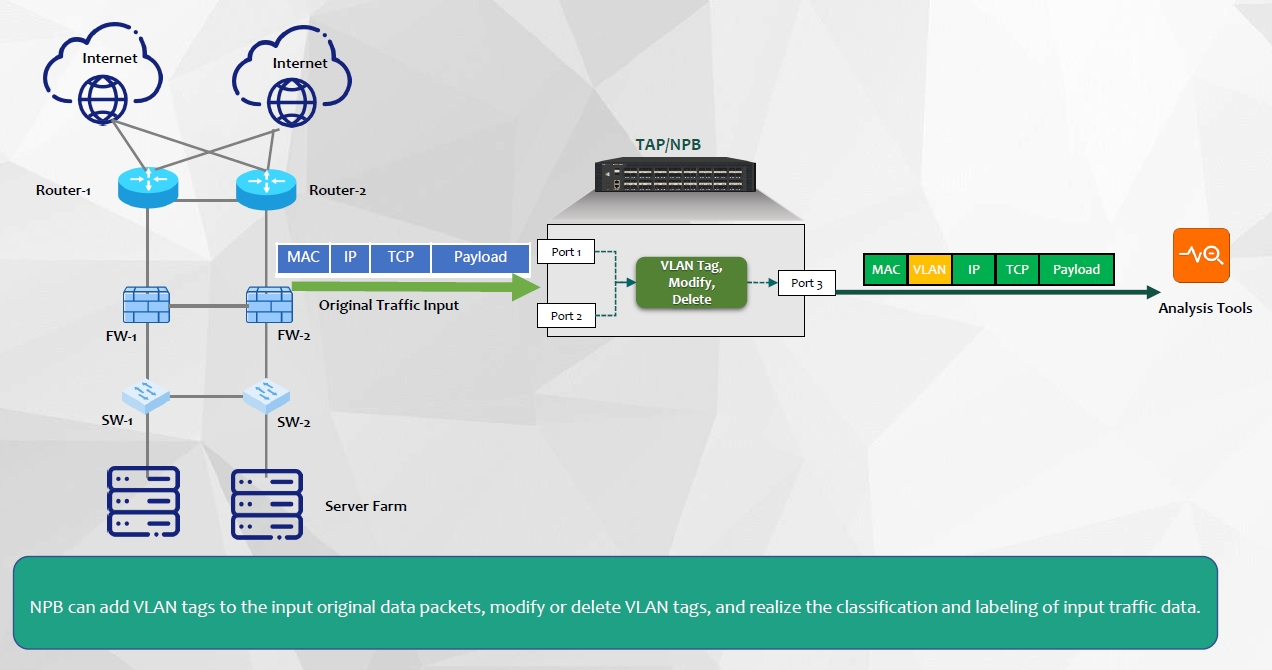

VLAN getagd, VLAN niet getagd, VLAN vervangen:

Ondersteuning voor het matchen van elk sleutelveld in de eerste 128 bytes van een pakket. De gebruiker kan de offsetwaarde, de lengte en de inhoud van het sleutelveld aanpassen en het uitgaande verkeersbeleid bepalen op basis van de gebruikersconfiguratie.

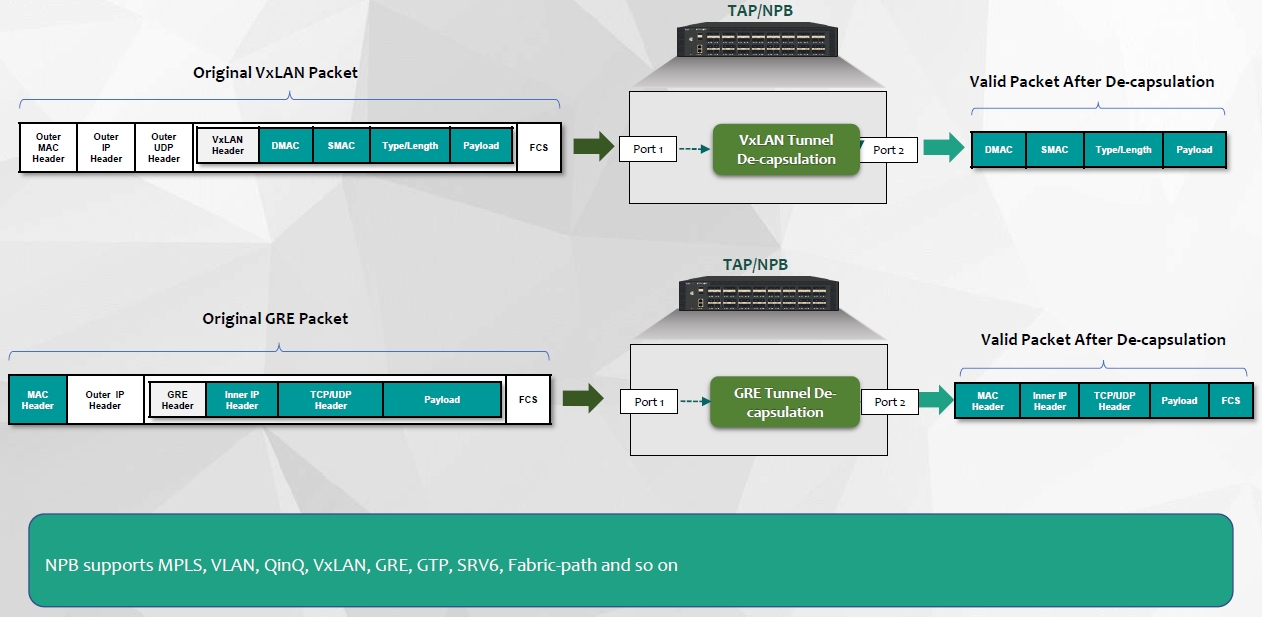

Tunnelbekleding verwijderen:

Ondersteuning voor het verwijderen van VxLAN-, VLAN-, GRE-, GTP-, MPLS- en IPIP-headers uit het originele datapakket en de doorgestuurde uitvoer.

Identificatie van tunnelingprotocollen

Automatische herkenning van diverse tunnelprotocollen zoals GTP / GRE / PPTP / L2TP / PPPOE / IPIP wordt ondersteund. Afhankelijk van de gebruikersconfiguratie kan de verkeersuitvoerstrategie worden geïmplementeerd op basis van de binnen- of buitenlaag van de tunnel.

U kunt hier meer informatie vinden over het betreffende onderwerp.Netwerkpakketbroker.

Geplaatst op: 25 juni 2025