Op het gebied van netwerkbeveiliging spelen Intrusion Detection System (IDS) en Intrusion Prevention System (IPS) een cruciale rol. Dit artikel gaat dieper in op hun definities, rollen, verschillen en toepassingsscenario's.

Wat is een IDS (Intrusion Detection System)?

Definitie van IDS

Een inbraakdetectiesysteem (IDS) is een beveiligingstool die netwerkverkeer monitort en analyseert om mogelijke kwaadwillige activiteiten of aanvallen te identificeren. Het zoekt naar kenmerken die overeenkomen met bekende aanvalspatronen door netwerkverkeer, systeemlogboeken en andere relevante informatie te onderzoeken.

Hoe IDS werkt

IDS werkt hoofdzakelijk op de volgende manieren:

HandtekeningdetectieEen IDS gebruikt een vooraf gedefinieerd patroon van aanvalspatronen om te matchen, vergelijkbaar met virusscanners voor het detecteren van virussen. Een IDS geeft een waarschuwing wanneer verkeer kenmerken bevat die overeenkomen met deze patronen.

AnomaliedetectieHet IDS bewaakt een basislijn van normale netwerkactiviteit en genereert waarschuwingen wanneer het patronen detecteert die significant afwijken van normaal gedrag. Dit helpt bij het identificeren van onbekende of nieuwe aanvallen.

ProtocolanalyseEen IDS analyseert het gebruik van netwerkprotocollen en detecteert gedrag dat niet voldoet aan de standaardprotocollen, waardoor mogelijke aanvallen worden geïdentificeerd.

Soorten IDS

Afhankelijk van waar ze worden ingezet, kunnen IDS-systemen worden onderverdeeld in twee hoofdtypen:

Netwerk-IDS (NIDS): Ingezet in een netwerk om al het verkeer dat door het netwerk stroomt te monitoren. Het kan zowel netwerk- als transportlaagaanvallen detecteren.

Host IDS (HIDS): Geïnstalleerd op één host om de systeemactiviteit op die host te bewaken. Het is met name gericht op het detecteren van aanvallen op hostniveau, zoals malware en afwijkend gebruikersgedrag.

Wat is een IPS (Intrusion Prevention System)?

Definitie van IPS

Intrusion Prevention Systems (IPS) zijn beveiligingstools die proactieve maatregelen nemen om potentiële aanvallen te stoppen of af te weren nadat ze zijn gedetecteerd. In vergelijking met IDS is een IPS niet alleen een tool voor monitoring en waarschuwingen, maar ook een tool die actief kan ingrijpen en potentiële bedreigingen kan voorkomen.

Hoe IPS werkt

IPS beschermt het systeem door actief kwaadaardig verkeer dat door het netwerk stroomt te blokkeren. Het belangrijkste werkingsprincipe is:

Blokkeren van aanvalsverkeerWanneer een IPS potentieel aanvalsverkeer detecteert, kan het direct maatregelen nemen om te voorkomen dat dit verkeer het netwerk binnenkomt. Dit helpt verdere verspreiding van de aanval te voorkomen.

De verbindingsstatus opnieuw instellenIPS kan de verbindingsstatus die aan een potentiële aanval is gekoppeld, resetten, waardoor de aanvaller de verbinding opnieuw moet opbouwen en de aanval wordt onderbroken.

Firewallregels wijzigenIPS kan firewallregels dynamisch aanpassen om specifieke soorten verkeer te blokkeren of toe te staan, zodat het systeem zich kan aanpassen aan realtime dreigingssituaties.

Soorten IPS

Net als IDS kan IPS worden onderverdeeld in twee hoofdtypen:

Netwerk IPS (NIPS): Ingezet in een netwerk om aanvallen in het hele netwerk te monitoren en af te weren. Het kan beschermen tegen aanvallen op de netwerklaag en de transportlaag.

Host IPS (HIPS): Geïmplementeerd op één enkele host voor nauwkeurigere verdediging, voornamelijk gebruikt om te beschermen tegen aanvallen op hostniveau, zoals malware en exploits.

Wat is het verschil tussen een inbraakdetectiesysteem (IDS) en een inbraakpreventiesysteem (IPS)?

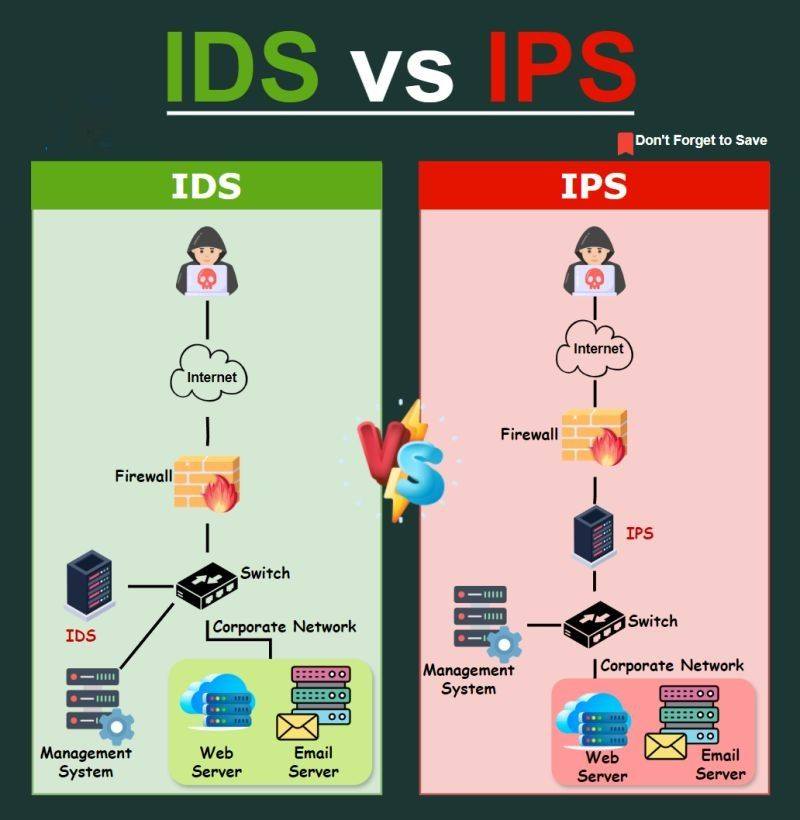

Verschillende manieren van werken

Een IDS is een passief monitoringsysteem, dat voornamelijk wordt gebruikt voor detectie en alarmering. Een IPS daarentegen is proactief en kan maatregelen nemen om zich te verdedigen tegen potentiële aanvallen.

Risico- en effectvergelijking

Vanwege het passieve karakter van IDS kan het systeem valse alarmen of meldingen missen, terwijl de actieve verdediging van IPS kan leiden tot eigen vuur. Bij het gebruik van beide systemen is het belangrijk een balans te vinden tussen risico en effectiviteit.

Verschillen in implementatie en configuratie

IDS is doorgaans flexibel en kan op verschillende locaties in het netwerk worden ingezet. De implementatie en configuratie van IPS vereist daarentegen een zorgvuldigere planning om verstoring van het normale netwerkverkeer te voorkomen.

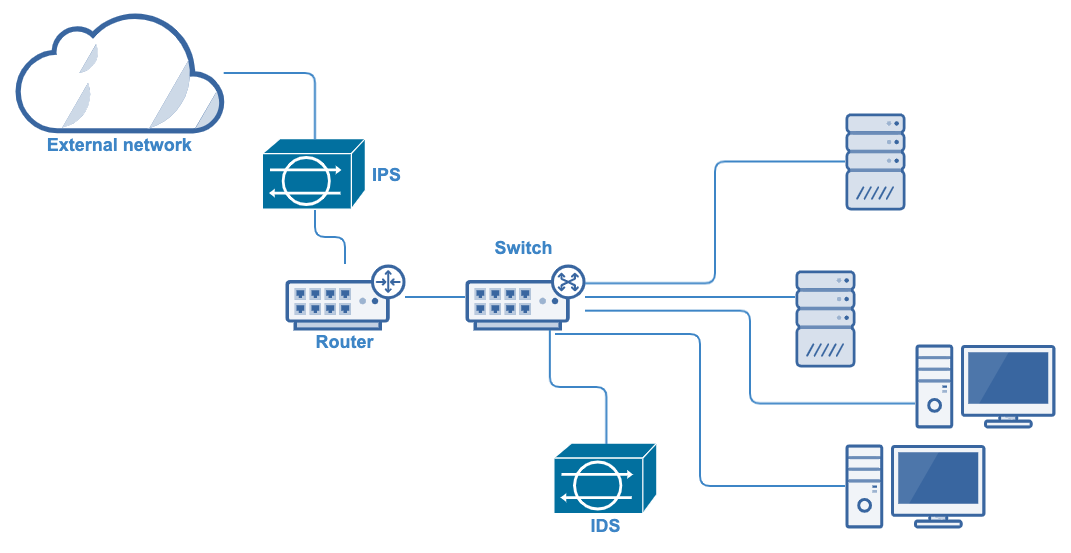

Geïntegreerde toepassing van IDS en IPS

IDS en IPS vullen elkaar aan: IDS monitort en geeft waarschuwingen, terwijl IPS proactieve verdedigingsmaatregelen neemt wanneer nodig. De combinatie van beide kan een meer omvattende netwerkbeveiligingslinie vormen.

Het is essentieel om de regels, signatures en dreigingsinformatie van IDS- en IPS-systemen regelmatig bij te werken. Cyberdreigingen evolueren voortdurend en tijdige updates kunnen het vermogen van het systeem om nieuwe dreigingen te identificeren verbeteren.

Het is cruciaal om de regels van IDS en IPS af te stemmen op de specifieke netwerkomgeving en de eisen van de organisatie. Door de regels aan te passen, kan de nauwkeurigheid van het systeem worden verbeterd en kunnen valse positieven en onbedoelde incidenten met eigen personeel worden verminderd.

IDS- en IPS-systemen moeten in realtime kunnen reageren op potentiële bedreigingen. Een snelle en accurate reactie helpt aanvallers ervan te weerhouden verdere schade aan het netwerk aan te richten.

Continue monitoring van netwerkverkeer en inzicht in normale verkeerspatronen kunnen de detectiemogelijkheden van IDS voor afwijkingen verbeteren en de kans op valse positieven verkleinen.

Vind de juisteNetwerkpakketbrokerom samen te werken met uw IDS (Intrusion Detection System)

Vind de juisteInline bypass-kraanschakelaarom samen te werken met uw IPS (Intrusion Prevention System)

Geplaatst op: 26 september 2024