5G en netwerkslicing

Wanneer 5G ter sprake komt, is netwerkslicing de meest besproken technologie. Netwerkoperators zoals KT, SK Telecom, China Mobile, DT, KDDI, NTT en leveranciers van apparatuur zoals Ericsson, Nokia en Huawei zijn er allemaal van overtuigd dat netwerkslicing de ideale netwerkarchitectuur is voor het 5G-tijdperk.

Deze nieuwe technologie stelt operators in staat om meerdere virtuele end-to-end-netwerken op te splitsen in een hardware-infrastructuur. Elke netwerkslice is logisch geïsoleerd van het apparaat, het toegangsnetwerk, het transportnetwerk en het kernnetwerk om te voldoen aan de verschillende kenmerken van diverse soorten diensten.

Voor elke netwerkslice zijn specifieke resources zoals virtuele servers, netwerkbandbreedte en kwaliteit van de dienstverlening volledig gegarandeerd. Omdat slices van elkaar geïsoleerd zijn, hebben fouten of storingen in één slice geen invloed op de communicatie van andere slices.

Waarom is netwerkslicing nodig voor 5G?

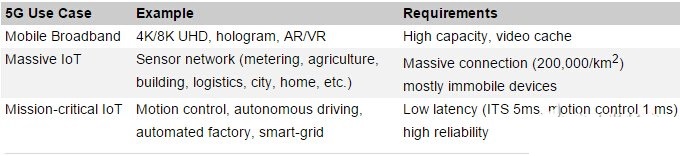

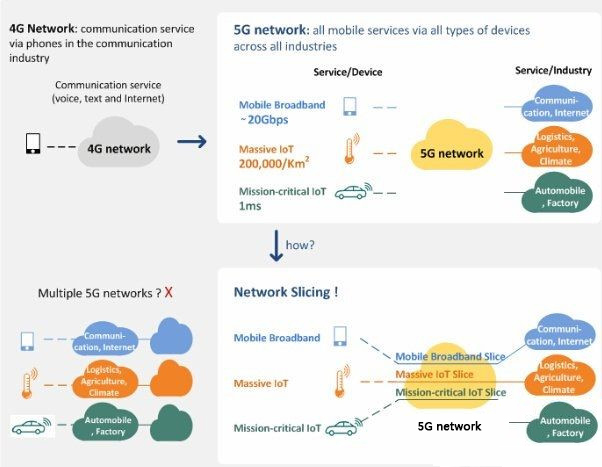

Van het verleden tot het huidige 4G-netwerk, mobiele netwerken bedienen voornamelijk mobiele telefoons en worden over het algemeen slechts beperkt geoptimaliseerd voor mobiele telefoons. In het 5G-tijdperk moeten mobiele netwerken echter apparaten van verschillende typen en met uiteenlopende eisen bedienen. Veel van de genoemde toepassingsscenario's omvatten mobiel breedband, grootschalige IoT en bedrijfskritische IoT. Deze vereisen allemaal verschillende soorten netwerken en hebben verschillende eisen op het gebied van mobiliteit, accountbeheer, beveiliging, beleidscontrole, latentie, betrouwbaarheid, enzovoort.

Een grootschalige IoT-dienst verbindt bijvoorbeeld vaste sensoren om temperatuur, luchtvochtigheid, neerslag, enzovoort te meten. Handovers, locatie-updates en andere functies van de belangrijkste telefoons in het mobiele netwerk zijn dan niet nodig. Daarnaast vereisen bedrijfskritische IoT-diensten zoals autonoom rijden en het op afstand besturen van robots een end-to-end latentie van enkele milliseconden, wat een groot verschil is met mobiele breedbanddiensten.

Belangrijkste toepassingsscenario's van 5G

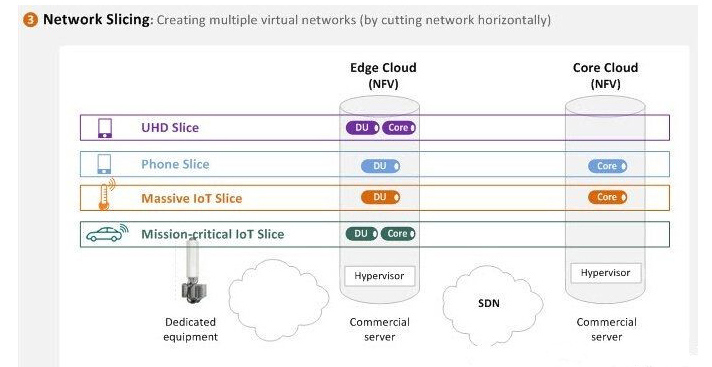

Betekent dit dat we voor elke dienst een apart netwerk nodig hebben? Bijvoorbeeld: één voor 5G-mobiele telefoons, één voor 5G-grootschalige IoT en één voor 5G-bedrijfskritische IoT. Dat is niet nodig, want we kunnen netwerkslicing gebruiken om meerdere logische netwerken af te splitsen van een apart fysiek netwerk, wat een zeer kosteneffectieve aanpak is!

Toepassingsvereisten voor netwerkslicing

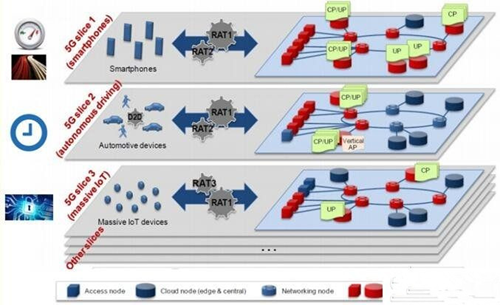

De 5G-netwerkslice die wordt beschreven in de 5G-whitepaper van de NGMN is hieronder weergegeven:

Hoe implementeren we end-to-end netwerkslicing?

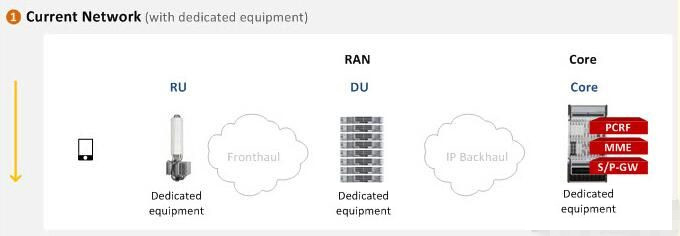

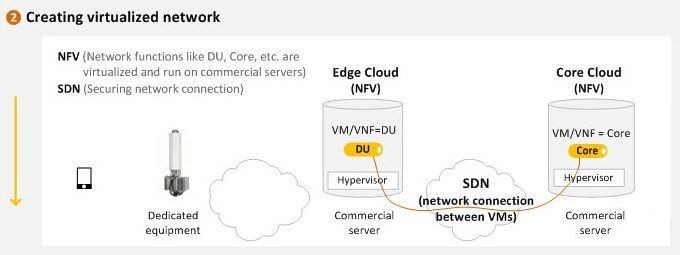

(1)5G draadloos toegangsnetwerk en kernnetwerk: NFV

In het huidige mobiele netwerk is de mobiele telefoon het belangrijkste apparaat. Het RAN (Distributed Network) (DU en RU) en de kernfuncties zijn gebouwd met behulp van specifieke netwerkapparatuur die door RAN-leveranciers wordt geleverd. Om netwerkslicing te implementeren, is Network Function Virtualization (NFV) een vereiste. Het belangrijkste idee van NFV is om de netwerkfunctiesoftware (zoals MME, S/P-GW en PCRF in de packet core en DU in het RAN) te implementeren in virtuele machines op commerciële servers in plaats van afzonderlijk op hun eigen netwerkapparaten. Op deze manier wordt het RAN behandeld als de edge cloud, terwijl de kernfuncties worden behandeld als de core cloud. De verbinding tussen de virtuele machines aan de edge en in de core cloud wordt geconfigureerd met behulp van SDN. Vervolgens wordt voor elke service een slice gecreëerd (bijvoorbeeld een telefoonslice, een massive IoT slice, een mission critical IoT slice, enz.).

Hoe implementeer ik een van de netwerkslicing(I)?

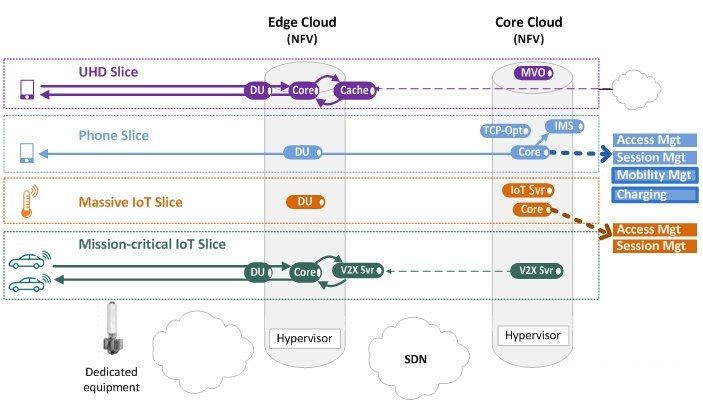

De onderstaande afbeelding laat zien hoe elke servicespecifieke applicatie kan worden gevirtualiseerd en in elke slice kan worden geïnstalleerd. Slicing kan bijvoorbeeld als volgt worden geconfigureerd:

(1) UHD-slicing: virtualisatie van DU-, 5G-core (UP)- en cacheservers in de edge-cloud, en virtualisatie van 5G-core (CP)- en MVO-servers in de core-cloud

(2) Telefoonslicing: virtualisatie van 5G-kernen (UP en CP) en IMS-servers met volledige mobiliteitsmogelijkheden in de kerncloud

(3) Grootschalige IoT-slicing (bijv. sensornetwerken): Het virtualiseren van een eenvoudige en lichtgewicht 5G-kern in de kerncloud biedt geen mogelijkheden voor mobiliteitsbeheer.

(4) Missiekritieke IoT-slicing: Virtualisatie van 5G-cores (UP) en bijbehorende servers (bijv. V2X-servers) in de edge-cloud om de transmissielatentie te minimaliseren

Tot nu toe moesten we aparte slices creëren voor services met verschillende vereisten. De virtuele netwerkfuncties werden op verschillende locaties in elke slice geplaatst (bijvoorbeeld edge cloud of core cloud), afhankelijk van de kenmerken van de verschillende services. Bovendien waren sommige netwerkfuncties, zoals facturering en beleidscontrole, mogelijk in sommige slices nodig, maar niet in andere. Operators kunnen netwerkslicing naar eigen inzicht aanpassen, wat waarschijnlijk de meest kostenefficiënte manier is.

Hoe implementeer ik een van de netwerkslicing(I)?

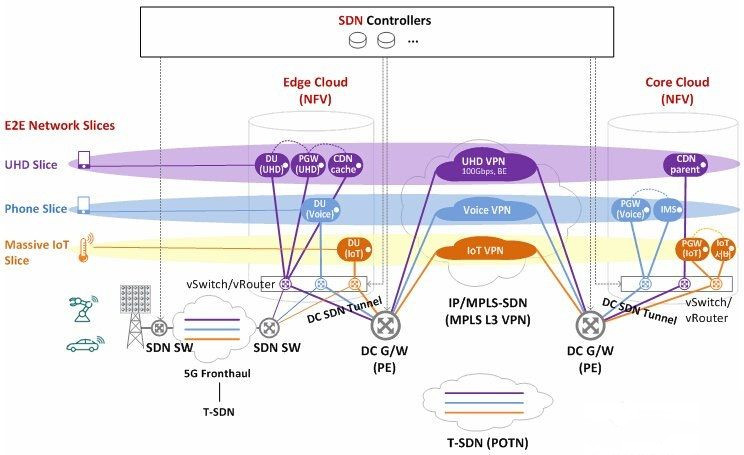

(2) Netwerkslicing tussen edge en core cloud: IP/MPLS-SDN

Software-defined networking (SDN), hoewel een eenvoudig concept toen het voor het eerst werd geïntroduceerd, wordt steeds complexer. Neem bijvoorbeeld Overlay: SDN-technologie kan netwerkverbindingen tot stand brengen tussen virtuele machines op de bestaande netwerkinfrastructuur.

End-to-end netwerkslicing

Allereerst bekijken we hoe we de netwerkverbinding tussen de virtuele machines in de edge cloud en de core cloud kunnen beveiligen. Het netwerk tussen de virtuele machines moet worden geïmplementeerd op basis van IP/MPLS-SDN en Transport SDN. In dit artikel richten we ons op IP/MPLS-SDN zoals aangeboden door routerfabrikanten. Ericsson en Juniper bieden beide producten aan met een IP/MPLS-SDN-netwerkarchitectuur. De werking verschilt enigszins, maar de connectiviteit tussen SDN-gebaseerde VMS is vrijwel hetzelfde.

In de kern van de cloud bevinden zich gevirtualiseerde servers. In de hypervisor van de server draait de ingebouwde vRouter/vSwitch. De SDN-controller verzorgt de tunnelconfiguratie tussen de gevirtualiseerde server en de DC G/W-router (de PE-router die de MPLS L3 VPN in het cloud-datacenter creëert). Er worden SDN-tunnels (bijv. MPLS GRE of VXLAN) aangemaakt tussen elke virtuele machine (bijvoorbeeld 5G IoT core) en de DC G/W-routers in de kern van de cloud.

De SDN-controller beheert vervolgens de koppeling tussen deze tunnels en de MPLS L3 VPN, zoals de IoT VPN. Het proces is hetzelfde in de edge cloud, waarbij een IoT-slice wordt gecreëerd die is verbonden van de edge cloud met de IP/MPLS-backbone en helemaal tot aan de core cloud. Dit proces kan worden geïmplementeerd op basis van technologieën en standaarden die tot nu toe volwassen en beschikbaar zijn.

(3) Netwerkslicing tussen edge en core cloud: IP/MPLS-SDN

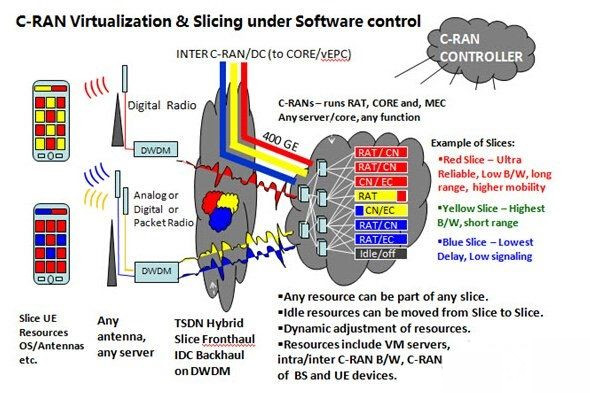

Wat nu nog rest, is het mobiele fronthaul-netwerk. Hoe creëren we een scheiding tussen dit mobiele fronthaul-netwerk en de 5G RU? Allereerst moet het 5G fronthaul-netwerk worden gedefinieerd. Er worden verschillende opties besproken (bijvoorbeeld de introductie van een nieuw pakketgebaseerd forward-netwerk door de functionaliteit van DU en RU opnieuw te definiëren), maar er is nog geen standaarddefinitie. De volgende afbeelding is een diagram dat is gepresenteerd in de ITU IMT 2020-werkgroep en geeft een voorbeeld van een gevirtualiseerd fronthaul-netwerk.

Voorbeeld van 5G C-RAN-netwerkslicing door de ITU-organisatie

Geplaatst op: 2 februari 2024